Nozomi Networks Labs | 2024年 12月 17日

2022年12月、私たちは Glupteba マルウェアの分析を公開しました。Glupteba は、Pay-Per-Install (ペイパーインストール: アプリがインストールされたときに広告費が発生する広告の仕組み) ネットワークや感染したソフトウェアを介して配布されるマルウェアファミリーで、情報窃取マルウェア、暗号通貨マイナー、感染したシステム上の IoT 脆弱性を悪用する目的のモジュールなどがあります。

前回のブログでは、Glupteba 犯罪者グループがビットコインブロックチェーンの不変性と分散型という特性を活かし、ダウンさせにくい C2 配信メカニズムを構築したことをご紹介しました。さらに、ビットコインブロックチェーンをスキャンし、パッシブ DNS ログと TLS 証明書のパターンを確認することで、C2 ドメインの登録やウォレットの取引などのイベントのタイムラインを提供し、活動を 4つの個別のキャンペーンに分類しました。

私たちは、Glupteba が、数年にわたって活動していること、およびさまざまな悪意のある活動を行うために展開できるモジュールの種類が豊富なことに注目しました。従来のシステムだけでなく、IoT デバイスも標的にできる能力により、Glupteba は多様かつ強力な脅威となっています。しかし、Glupteba を際立たせているのは、コマンド&コントロール通信にビットコインのブロックチェーンを使用するなど、アーキテクチャのより新しい側面であり、回復力と回避に対する洗練されたアプローチを示しています。このボットネットは現在活動していませんが、そのアーキテクチャにより、いつでも再び活動を開始することができます。このマルウェアについてより包括的な分析と、検出と緩和に役立つ実用的な洞察を提供しているホワイトペーパーをセキュリティコミュニティに共有させていただきます。

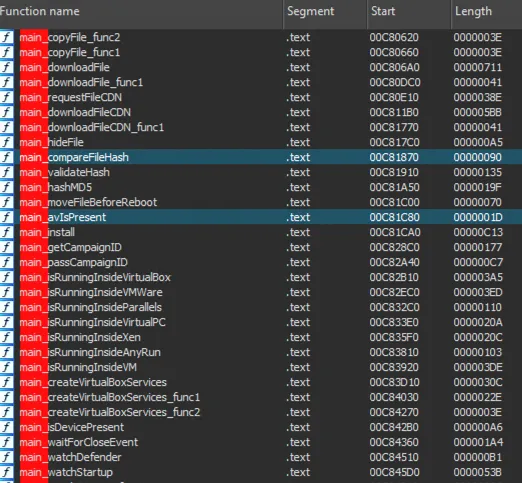

図1. Glupteba が回復した関数名

ビットコインブロックチェーンを介した分散型 C2 配信

Glupteba の主な特徴で、当初から我々の興味を引いたのは、感染したマシンに C2 アドレスを配布するその新しいメカニズムで、これはビットコインのブロックチェーンを利用しています。ビットコインのブロックチェーンは、ビットコインの取引を記録する分散型で追記専用、公開の台帳として概念化することができます。

ビットコインは公開鍵暗号方式に基づいて構築されているため、取引の署名には秘密鍵が使用され、ビットコインの送付先として使用できるビットコインアドレスの生成には公開鍵が使用されます。ビットコインの取引は公開されており、誰でも閲覧することができます。さらに、取引が検証されブロックチェーンの一部となるブロックに格納されると、その取引はもはやいかなる方法でも取り消しや検閲はできません。

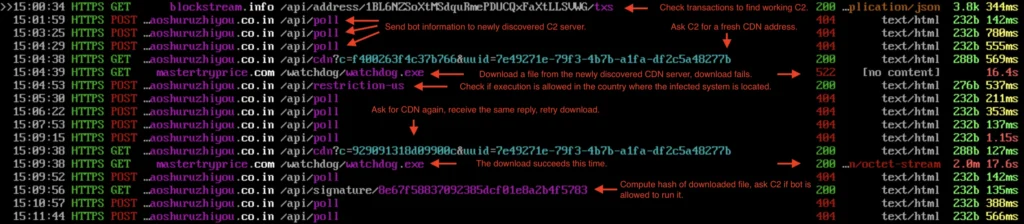

ビットコインのブロックチェーンにはいくつかの特性があり、これはグルプテバボットネットのオペレーターが使用する C2 配信メカニズムに役立ちます。簡単に説明すると、C2 分散メカニズムの仕組みは、Glupteba のサンプルがビットコインのアドレスを埋め込むというものです。このビットコインのアドレスを使用して、ブロックチェーン エクスプローラー Web サービスが提供する公開 API を使用して、そのビットコインのアドレスから発生するすべてのトランザクションを特定します。トランザクションが特定されると、感染したマシンはトランザクションの OP_RETURN フィールド内に格納された情報を復号化しようと試み、これにより新しい C2 ドメインが特定されます。

ビットコインのブロックチェーンの分散型、不変性、透明性は、特に有用な特性です。Glupteba のサンプルに埋め込まれたアドレスに関連するプライベートキーをオペレーターが管理している限り、新しい C2 ドメインを公表できるのはオペレーターだけです。さらに、トランザクションは誰によっても検閲されることはなく、誰でも閲覧できるため、感染したシステムがそれらを検索することができます。ブロックチェーンを使用することで、ボットネットのダウンタイム耐性を実現する優れた方法が提供されます。

図 2. Glupteba ネットワークのインタラクション

Nozomi Networks Labs は、Glupteba マルウェアについて詳細な調査を実施しました。当社のホワイトペーパーでは、以下の情報を提供しています。

- 主要なドロッパー (特定のタイミングで不正コードをドロップ=投下するトロイの木馬の一種) の分析

- ボットの構成

- アンチ-VM テクニック (マルウェアがセキュリティ解析を回避するために仮想マシン環境を検知する技術)

- 組み込みカーネルドライバ

- C2 とのネットワークインタラクション

- 実行可能なネットワークベースの IOC

- ボットネットの活動のタイムライン

結論

悪意のある行為者は常に革新を求め、システムに侵入し、感染したデバイスをより強靭な方法で制御し続けるための、新しい巧妙な手法を開発しています。これにより、セキュリティ対策による検知やシャットダウンを最小限に抑えながら、攻撃の寿命を延ばしています。攻撃者は戦術を絶えず進化させることで、セキュリティ対策の先を行き、サイバーセキュリティチームや法執行機関によるテイクダウンを回避して、攻撃キャンペーンを可能な限り長く効果的なものに保つことを目指しています。今回は、Glupteba がビットコインのブロックチェーンの透明性に依存していたことで、脅威となるアクターの活動のタイムラインに関する重要なインサイトが得られました。ブロックチェーンのトランザクションを分析することで、コマンド&コントロールサーバーとして使用されていたドメインを発見し、主要な運用フェーズを特定し、アクターがいつどのようにしてその活動を行ったのかをより明確に把握できました。

このブログは、Nozomi Networks の 2024年 12月 17日のブログ「A Deep Dive into Glupteba Internals」を翻訳したものです。

Gluptebaは、PPIネットワークを介して広がるトロイの木馬で、一度感染するとシステムはボットネットの一部となり、暗号通貨マイニングやIoTデバイス攻撃に利用される可能性があります。このボットネットは、耐障害性のためにビットコインのブロックチェーンを活用する巧妙な仕組みを持ち、2019年から活動。Googleの妨害措置も限定的な効果しかなく、今なお再開の可能性があります。このホワイトペーパーでは、その詳細な仕組みや侵害の兆候を解説し、対策を提示しています。

← Nozomi Networks OT/ICS セキュリティの2024年振り返りと2025年予測